Vorsorge ist der beste Schutz

Die Nachrichten über Cyberattacken häufen sich, auch wenn das wahre Ausmaß im Dunkeln bleibt. Denn viele Unternehmen zahlen Lösegeld, damit die Erpressung nicht ans Licht kommt. Die Attacken geschehen regelmäßig, geplant und kontrolliert. Aber was tun? Neue Firewall? Regelmäßige Updates? Mitarbeiter schulen? Das ist ein Anfang, aber meistens nicht genug. Denn schon die kleinste Sicherheitslücke lässt sich ausnutzen. Um Ihren Geschäftserfolg nachhaltig zu sichern, gilt es, verfügbar zu bleiben, Kundendaten und Prozesse abzusichern sowie Notfallpläne aufzusetzen – und Ihre Systeme professionell zu schützen.

Wissen, wo Sie stehen: Penetration Testing

Ein Penetration Test dient dazu, die Konfiguration der Sicherheitssysteme wie Firewall, Virenschutz oder Zugänge zu validieren. So erhalten Sie belastbare Aussagen darüber, ob und welche Angriffsmöglichkeiten es gibt. Diese simulierten, aber realen Angriffe decken kritische Eintrittskanäle auf und zeigen, wie weit nicht autorisierte Personen gehen können. Sicherheitslücken lassen sich so identifizieren und bewerten. Mit den Ergebnissen lässt sich die IT-Security Ihres Unternehmens verbessern und stärken.

Sicherheit mit Mehrwert

Während bei einem Vulnerability Assesment oder einer Vulnerabilty Validation Schwachstellen ausschließlich identifiziert werden, geht Penetration Testing weiter. Indem gezielt Schwachstellen oder Fehler in der Konfiguration von Sicherheitssystemen aufgedeckt und behoben werden, verringert sich das Risiko eines echten Cyberangriffs. Zudem können Pentests Teil einer Compliance-Richtlinie sein, die sich so einfach umsetzen lässt. Damit stärken Sie das Vertrauen zu Kunden und Partnern, die Ihnen Ihre Daten überlassen. Ein weiterer Mehrwert ist die Kostenersparnis: Ein simulierter Angriff erspart Ihnen die Kosten, die eine reale Cyberattacke hervorrufen kann.

Wichtig zu wissen

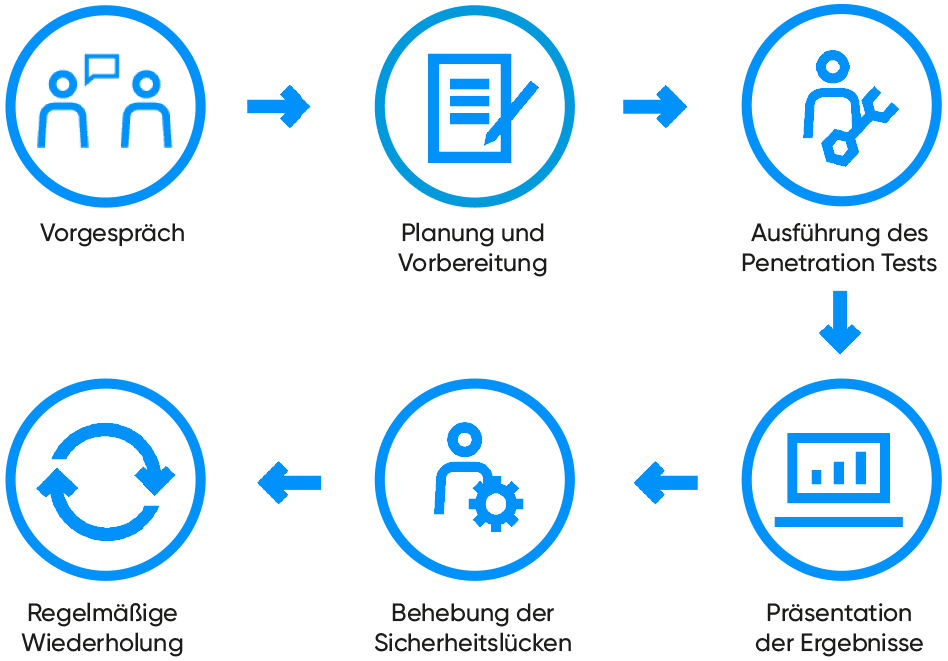

So läuft ein Penetration Test bei uns ab

Jeder Penetration Test folgt einer standardisierten Vorgehensweise – inklusive Informationsbeschaffung und Berichterstattung:

Das passiert im Detail

Im ersten Schritt identifizieren wir Ihre spezifischen Anforderungen und Ihren Bedarf. Schritt zwei und drei liegt bei uns: Wir erstellen einen detaillierten Plan, nach dem unsere Experten den Test durchführen. Danach präsentieren wir Ihnen im vierten Schritt unsere Erkenntnisse – zusammengefasst in einem verständlichen Bericht und mit Argumenten für Ihre Entscheidung. Der fünfte Schritt ist die Behebung der identifizierten Sicherheitslücken. Als sechsten Schritt empfehlen wir die Wiederholung des Pentests in regelmäßigen Abständen, um veränderten Bedingungen begegnen zu können.

Nur zu Ihrem Vorteil

Profitieren Sie von unserer umfassenden Expertise und den Vorteilen eines Penetration Tests:

- Objektive Einschätzung des IT-Sicherheitszustands

- Realistische Risikoabbildung in allgemeinverständlichem Bericht

- Konkrete Maßnahmenempfehlungen anhand von Beispielen

- Aktive Anpassung der Sicherheitsstrategie

- Zuverlässige Einhaltung von Standards und Richtlinien

- Priorisierung von Maßnahmen und auf Wunsch professionelle Umsetzung

- Im Abonnement bei uns erhältlich

Unsere Angebotspakete

Sowohl den internen als auch den externen Penetration Test bieten wir Ihnen in den Verfahren White, Grey und Black Box an. Was genau das ist, erfahren Sie in den FAQ. Darüber hinaus umfasst unser Portfolio weitere Services rund um Ihre IT-Sicherheit, beispielsweise Schwachstellen-Scans für interne und externe Systeme oder Active Directory Passwort-Audits inkl. Darknet-Recherche. Sprechen Sie uns an, damit wir gemeinsam die für Sie optimale Lösung herausfinden können.

Ihr Partner für IT-Sicherheit

Aus Erfahrung wissen wir, dass es keine einhundertprozentige und dauerhafte Sicherheit gibt. Denn die Methoden der Angreifer entwickeln sich. Daher empfiehlt es sich, die Tests in regelmäßigen Abständen zu wiederholen, um auch komplexe IT-Umgebungen zuverlässig abzusichern. Unsere Pentests sind nah an der Realität und lösungsorientiert. In Kombination mit User Awareness Trainings, bei denen der Faktor Mensch im Vordergrund steht, stärken Sie die Sicherheitskultur Ihres Unternehmens auf unterschiedlichsten Ebenen. Gern beraten wir Sie zu Ihren IT-Systemen und -prozessen – eine Investition in Ihren Geschäftserfolg.

Häufige Fragen

Als Teil einer vorausschauenden IT-Sicherheitsstrategie zeigt Ihnen ein Pentest, wie gut Ihre Systeme wirklich abgesichert sind oder auch nicht. Aus dem Reporting gehen alle Schwachstellen und Sicherheitslücken detailliert hervor, sodass Sie gezielt handeln können.

Ein Pentest läuft strukturiert nach einer standardisierten Vorgehensweise ab. Wir haben dafür sechs Phasen vorgesehen, in denen gezielt alle Schwachstellen abgeklopft und Ihre Systeme hinsichtlich sicherheitsrelevanter Lücken geprüft werden. Damit stellen wir sicher, dass jedes Netzwerk und jede Anwendung unter die Lupe kommt. Besonders wichtig für unsere Kunden ist dabei das abschließende Reporting und die Empfehlung nötiger sowie möglicher Maßnahmen.

Die Zusammensetzung der Kosten ist von verschiedenen Faktoren abhängig. Da wir die Besonderheiten Ihres Unternehmens berücksichtigen, ist der Aufwand jeweils individuell zu betrachten. Die Basispreise lassen sich dem Produktkonfigurator auf dieser Seite entnehmen, je nach Anforderung und Aufwand entstehen weitere Kosten.

Die Dauer variiert je nach Umfang und Komplexität, kann aber von einigen Tagen bis zu mehreren Wochen reichen.

Während eine Schwachstellenbewertung meist automatisiert ist und potenzielle Schwachstellen identifiziert, simuliert ein Pentest gezielte Angriffe, um die Ausnutzbarkeit und Auswirkungen dieser Schwachstellen zu testen.

Ja, Unternehmen jeder Größe können von Pentests profitieren, da sie Schwachstellen aufdecken und helfen, Cyberbedrohungen unabhängig von der Unternehmensgröße zu minimieren.

Ein Pentest kann manuell oder mit automatisierten Tools durchgeführt werden. Je nach Ausmaß werden drei Arten unterschieden:

- 1. White Box: Der Pentester hat vollen Zugriff auf alle Informationen des Zielsystems, einschließlich Quellcode, Netzwerkdiagramme und weitere Ressourcen. Vorteil: Der Test ist sehr gründlich, da der Testende genau weiß, wo und wie er suchen muss. Nachteil: Dies simuliert keinen realen Angriff, da echte Angreifer selten über solch umfassende Informationen verfügen.

- 2. Grey Box: Der Tester besitzt teilweise Informationen über die internen Funktionen der Systeme, aber nicht alle. Vorteil: In diesem Mittelweg wird sowohl den Blick eines externen als auch eines internen Angreifers simuliert. Nachteil: Einerseits wird nicht die Tiefe eines White-Box-Tests erreicht, da nicht alle internen Strukturen bekannt sind. Andererseits können gleichzeitig bestimmte externe Bedrohungsszenarien Bedrohungsszenarien übersehen werden, die ein Black-Box-Test hervorheben würde.

- 3.Black Box: Hierbei verfügt der Tester über keine vorherigen Kenntnisse des Zielsystems. Vorteil: Es wird ein echter Angriff eines externen Angreifers simuliert, der keinerlei Insiderinformationen hat. Nachteil: Da der Tester ohne internes Wissen arbeitet, kann der Test zeitintensiver und weniger umfassend sein.

Ein Pentest hilft, Sicherheitslücken zu identifizieren und zu schließen, reduziert das Risiko von Cyberangriffen und Datenverlusten und verbessert die allgemeine Sicherheitspostur des Unternehmens.

Die Vorbereitung umfasst die Definition des Testumfangs, die Auswahl des richtigen Pentest-Anbieters, die Sicherstellung der rechtlichen Voraussetzungen und die Kommunikation der Ziele an alle Beteiligten.

Die Effektivität eines Pentests wird anhand der gründlichen Identifizierung und Dokumentation von Schwachstellen, der Qualität der empfohlenen Abhilfemaßnahmen und der Verbesserung der Sicherheitslage nach der Umsetzung dieser Empfehlungen bewertet.

mehr

mehr