Wenn es um Netzwerksicherheit geht, ist der Begriff NTLM-Relaying nicht weit. NTLM-Relay-Angriffe stellen trotz ihrer Einfachheit eine der beständigsten Bedrohungen in der Welt der Cyberattacken dar. Sie zielen auf das NT LAN Manager (NTLM) Protokoll ab, das herkömmlicherweise in Windows-Netzwerken für die Benutzerauthentifizierung eingesetzt wird. Bevor es jedoch an die Verteidigung von NTLM-Relay-Angriffen geht, ist ein Blick auf die Hintergründe sinnvoll. Was genau steckt hinter dem Begriff NTLM-Relaying? Wie funktioniert diese Form von Netzwerkangriffen? Und wer ist besonders gefährdet?

Was ist NTLM-Relaying?

Das NT LAN Manager (NTLM) Protokoll ist Teil der Netzwerkauthentifizierung innerhalb von Microsoft Windows-Umgebungen. Obwohl es bereits in den 90er-Jahren entwickelt wurde und bekannte Schwachstellen aufweist, wird es von Unternehmen nach wie vor häufig aus Gründen der Abwärtskompatibilität und der Interoperabilität mit älteren Systemen verwendet.

Ein NTLM-Relay-Angriff macht sich das in Teilen „veraltete“ Design dieses Protokolls zunutze: NTLM ist für sogenannte Man-in-the-Middle-Angriffe anfällig. Dabei schalten sich Angreifende zwischen Client und Server und üben vollständige Kontrolle über den Datenverkehr zwischen den Netzwerkteilnehmenden aus. Informationen können nach Belieben eingesehen, entwendet und sogar manipuliert werden.

Auch aus diesem Grund und mangelnder Flexibilität hat Microsoft inzwischen Konsequenzen gezogen. Im Herbst 2023 wurde es angekündigt und nun bestätigt: Alle NTLM-Versionen werden nicht mehr weiterentwickelt. Der Konzern setzt nun auf die neue deutlich zuverlässigere Authentifizierungslösung Kerberos. Auch Unternehmen sind angehalten, den Umstieg einzuleiten und bestehende Protokolle zu hinterfragen.[1] Zusätzlich empfehlen wir, dass Unternehmen ihre IT-Infrastruktur und -Systeme auf Schwachstellen und veraltete Protokolle hin testen lassen, um NTLM-Relaying-Angriffe zu vermeiden. Ein guter Weg sind Penetration Tests, weil sie eben diese veralteten Authentifizierungsmechanismen aufdecken. Gerne beraten wir Sie zur Optimierung Ihrer IT Sicherheit und führen Penetration Tests durch.

Welchen Schaden kann ein NTLM-Relay-Angriff verursachen?

Beim NTLM-Relay-Angriff fangen Angreifende eine NTLM-Authentifizierungssitzung ab. Sie nutzen die erbeuteten Anmeldedaten, um sich bei anderen Diensten zu authentifizieren und die Identität des Opfers zu stehlen. Mithilfe automatisierter Tools und Skripte ist es sogar für Angreifende ohne tiefgreifende technische Kenntnisse über das zugrunde liegende Protokoll möglich, immensen Schaden zu verursachen.

Diese potenziellen Schäden sind vielfältig: Cyberkriminelle können unter Umständen Privilegien hoher Zugriffsebenen erreichen und sensible Daten einsehen oder auch manipulieren und stehlen. Häufig bewegen sich Angreifende auch seitlich im Netzwerk. Dieses sogenannte Lateral Movement ermöglicht es Eindringlingen, sich schrittweise durch das Netzwerk zu bewegen, um dort gezielt nach Schlüsseldaten oder Vermögenswerten zu suchen. Auf diese Weise können auch Voraussetzungen für weitere Angriffe geschaffen oder sich dauerhafter Zugriff auf das Netzwerk verschafft werden.

Zu den besonders gefährdeten Systemen für NTLM-Relay-Angriffe zählen zum Beispiel

- Netzwerke, die NTLM und Single Sign-On verwenden, also die einmalige Authentifizierung, nach der ohne erneute Eingabe der Login-Daten auf weitere Anwendungen oder Dienste zugegriffen werden kann.

- Umgebungen, in denen die Server Message Block (SMB) Signierung deaktiviert ist, ohne die die Identitäten von Absender und Empfänger nicht verschlüsselt übermittelt und bei Unstimmigkeiten gewarnt wird.

- Server und Anwendungen, die keine Kanalbindung oder ähnlichen Sitzungsschutz aufweisen.

Das steckt hinter NTLM-Relaying

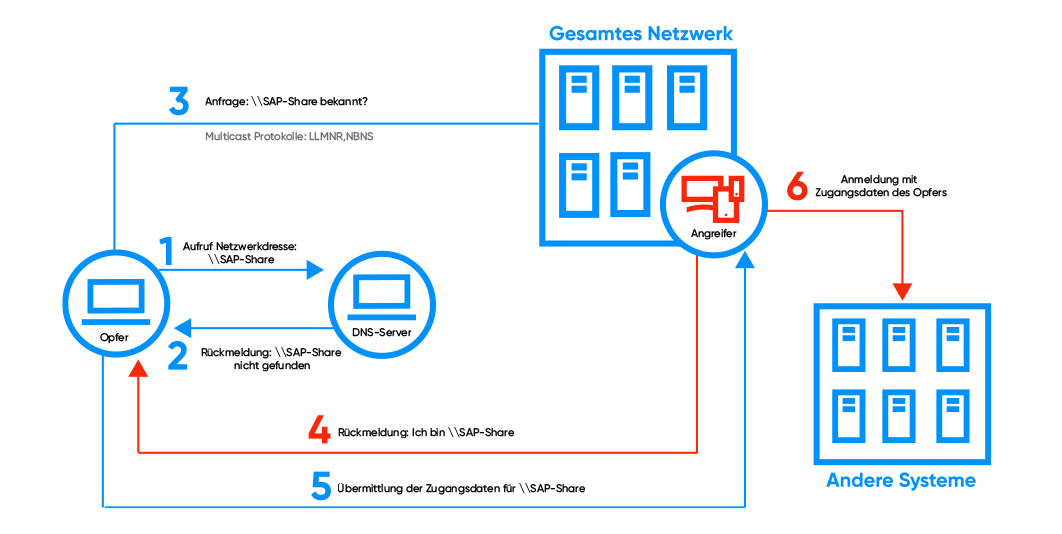

Startpunkt eines NTLM-Relay-Angriffs ist die strategische Positionierung der Angreifenden zwischen Server und Client. Der eigentliche NTLM-Relay-Angriff nutzt die Tatsache, dass eine NTLM-Authentifizierungssitzung nicht an einen bestimmten Kanal gebunden ist. So können Eindringlinge Anmeldedaten innerhalb des Netzwerks umleiten und Zugang dazu erzwingen.

In der Regel läuft ein NTLM-Relay-Angriff immer ähnlich ab: Die Angreifenden hacken sich in den Kommunikationsfluss und fangen den Versuch eines Clients, sich bei einem Server zu authentifizieren, ab. Die Authentifizierungsanfrage des Clients leiten sie an einen anderen Server oder Dienst innerhalb des Netzwerks weiter. Der Server behandelt diese Authentifizierungsanfrage wie eine legitime Anfrage und spielt eine Zugriffsberechtigung zurück, die ebenfalls abgefangen wird. Mithilfe der ergaunerten Zugangsdaten greifen die Kriminellen schließlich auf den Zielserver oder -dienst zu.

Verteidigung gegen NTLM-Relay-Angriffe in 6 Schritten

Um NTLM-Relay-Angriffe zu verhindern, sind Profis gefragt – sprich Sicherheitsexperten der eigenen IT-Fachabteilung oder externe IT-Partner, die erfahren im Umgang mit dieser Form von Netzwerkangriffen sind.

Die Entdeckung und Verteidigung eines NTLM-Relay-Angriffs erfordern eine Reihe von Maßnahmen:

- NTLM-Authentifizierung deaktivieren und gegen sicherere Protokolle ersetzen – überall dort, wo es möglich ist

- SMB-Signierung aktivieren

- Netzwerksegmentierung implementieren, um Lateral Movement einzugrenzen

- Sicherheitsgruppen und andere Credential Guard-Funktionen nutzen, um die Gefährdung anhand von Zugangsdaten zu minimieren

- Intrusion Detection Systeme verwenden, um anomale Authentifizierungsanfragen zu erkennen

- Systeme regelmäßig patchen, um Schwachstellen zu beseitigen

Sicherheitsexperten müssen wachsam bleiben

Die beständige Verwendung von NTLM-Authentifizierungsprotokollen sorgt dafür, dass NTLM-Relay-Angriffe nach wie vor erfolgreich sind. Besonders gefährlich sind sie dann, wenn sie mit anderen Angriffen kombiniert werden. Angreifende können sich mittels Abfangen und Weiterleiten von Authentifizierungsdaten nicht nur unbefugten Zugriff auf das Netzwerk verschaffen, sondern auch sensible Daten einsehen, stehlen und manipulieren.

Die Verteidigung von NTLM-Relay-Angriffen erfordert durchdachte Sicherheitsmaßnahmen wie Netzwerküberwachung unnd den Einsatz sicherer Authentifizierungsprotokolle. IT-Sicherheitsexperten müssen wachsam bleiben und eine belastbare Verteidigung gegen heimtückische Cyberangriffe und auch menschliche Fehler installieren – und diese im besten Falle auch automatisieren.

[1] https://www.heise.de/news/Jetzt-sicher-Microsoft-schmeisst-NTLM-endgueltig-aus-Windows-9749824.html

Werden Sie jetzt aktiv!

Sie möchten Cyber-Angriffen wie NTLM-Relaying, Phishing und Malware vorbeugen und Ihre IT-Sicherheit stärken? Dann buchen Sie sich einen unverbindlichen Beratungstermin bei unserem Experten.

mehr

mehr